破解

斐讯路由器强制推送广告

网络安全 • 李魔佛 发表了文章 • 2 个评论 • 6090 次浏览 • 2017-08-05 21:58

开始以为是个别网站弹窗,都是些今日头条的app之类的app应用推广。

后面方法,居然在我这个网站上都出现,于是上网一搜。 果然发现斐讯被扒的文章。

http://www.right.com.cn/forum/thread-227504-1-1.html

查看全部

后面方法,居然在我这个网站上都出现,于是上网一搜。 果然发现斐讯被扒的文章。

http://www.right.com.cn/forum/thread-227504-1-1.html

查看全部

开始以为是个别网站弹窗,都是些今日头条的app之类的app应用推广。

后面方法,居然在我这个网站上都出现,于是上网一搜。 果然发现斐讯被扒的文章。

http://www.right.com.cn/forum/thread-227504-1-1.html

后面方法,居然在我这个网站上都出现,于是上网一搜。 果然发现斐讯被扒的文章。

http://www.right.com.cn/forum/thread-227504-1-1.html

破解安卓锁屏图案

python • 李魔佛 发表了文章 • 0 个评论 • 12811 次浏览 • 2017-05-23 23:56

http://30daydo.com/article/194

目前成功的有2种方法:

方法1: 暴力,快速。 只需几秒钟的时间就可以了。 不过前提需要你的手机又root权限。

具体操作: ADB连接手机,然后运行“adb rm /data/system/gesture.key”删除掉gesture.key文件,此时图形锁就失效了,随意画一下就能解锁。

方法2: 速度慢,但是可以还原你的锁屏图案。 这个方法同样需要root

# -*- coding: cp936 -*-

import itertools

import hashlib

import time

import os

#调用cmd,ADB连接到手机,读取SHA1加密后的字符串

os.system("adb pull /data/system/gesture.key gesture.key")

time.sleep(5)

f=open('gesture.key','r')

pswd=f.readline()

f.close()

pswd_hex=pswd.encode('hex')

print '加密后的密码为:%s'%pswd_hex

#生成解锁序列,得到['00','01','02','03','04','05','06','07','08']

matrix=

for i in range(0,9):

str_temp = '0'+str(i)

matrix.append(str_temp)

#将00——08的字符进行排列,至少取4个数排列,最多全部进行排列

min_num=4

max_num=len(matrix)

for num in range(min_num,max_num+1):#从04 -> 08

iter1 = itertools.permutations(matrix,num)#从9个数字中挑出n个进行排列

list_m=

list_m.append(list(iter1))#将生成的排列全部存放到 list_m 列表中

for el in list_m[0]:#遍历这n个数字的全部排列

strlist=''.join(el)#将list转换成str。[00,03,06,07,08]-->0003060708

strlist_sha1 = hashlib.sha1(strlist.decode('hex')).hexdigest()#将字符串进行SHA1加密

if pswd_hex==strlist_sha1:#将手机文件里的字符串与加密字符串进行对比

print '解锁密码为:',strlist

原理分析

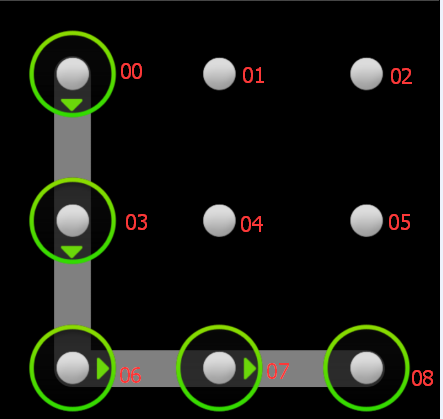

首先科普一下,安卓手机是如何标记这9个点的。通过阅读安卓系统源码可知,每个点都有其编号,组成了一个3×3的矩阵,形如:

00 01 02

03 04 05

06 07 08

假如设定解锁图形为一个“L”形,如图:

那么这几个点的排列顺序是这样的:00 03 06 07 08。系统就记下来了这一串数字,然后将这一串数字(以十六进制的方式)进行SHA1加密,存储在了手机里的/data/system/gesture.key 文件中

WinHex等十六进制编辑程序打开gesture.key,会发现文件内是SHA1加密过的字符串:c8c0b24a15dc8bbfd411427973574695230458f0

当你下次解锁的时候,系统就对比你画的图案,看对应的数字串是不是0003060708对应的加密结果。如果是,就解锁;不是就继续保持锁定。那么,如果穷举所有的数字串排列,会有多少呢?联想到高中的阶乘,如果用4个点做解锁图形的话,就是9x8x7x6=3024种可能性,那5个点就是15120,6个点的话60480,7个点181440,8个点362880,9个点362880。总共是985824种可能性(但这么计算并不严密,因为同一条直线上的点只能和他们相邻的点相连)。

满打满算,也不到985824种可能性。乍一看很大,但在计算机面前,穷举出来这些东西用不了几秒钟。

当你下次解锁的时候,系统就对比你画的图案,看对应的数字串是不是0003060708对应的加密结果。如果是,就解锁;不是就继续保持锁定。那么,如果穷举所有的数字串排列,会有多少呢?联想到高中的阶乘,如果用4个点做解锁图形的话,就是9x8x7x6=3024种可能性,那5个点就是15120,6个点的话60480,7个点181440,8个点362880,9个点362880。总共是985824种可能性(但这么计算并不严密,因为同一条直线上的点只能和他们相邻的点相连)。

满打满算,也不到985824种可能性。乍一看很大,但在计算机面前,穷举出来这些东西用不了几秒钟。

查看全部

目前成功的有2种方法:

方法1: 暴力,快速。 只需几秒钟的时间就可以了。 不过前提需要你的手机又root权限。

具体操作: ADB连接手机,然后运行“adb rm /data/system/gesture.key”删除掉gesture.key文件,此时图形锁就失效了,随意画一下就能解锁。

方法2: 速度慢,但是可以还原你的锁屏图案。 这个方法同样需要root

# -*- coding: cp936 -*-

import itertools

import hashlib

import time

import os

#调用cmd,ADB连接到手机,读取SHA1加密后的字符串

os.system("adb pull /data/system/gesture.key gesture.key")

time.sleep(5)

f=open('gesture.key','r')

pswd=f.readline()

f.close()

pswd_hex=pswd.encode('hex')

print '加密后的密码为:%s'%pswd_hex

#生成解锁序列,得到['00','01','02','03','04','05','06','07','08']

matrix=

for i in range(0,9):

str_temp = '0'+str(i)

matrix.append(str_temp)

#将00——08的字符进行排列,至少取4个数排列,最多全部进行排列

min_num=4

max_num=len(matrix)

for num in range(min_num,max_num+1):#从04 -> 08

iter1 = itertools.permutations(matrix,num)#从9个数字中挑出n个进行排列

list_m=

list_m.append(list(iter1))#将生成的排列全部存放到 list_m 列表中

for el in list_m[0]:#遍历这n个数字的全部排列

strlist=''.join(el)#将list转换成str。[00,03,06,07,08]-->0003060708

strlist_sha1 = hashlib.sha1(strlist.decode('hex')).hexdigest()#将字符串进行SHA1加密

if pswd_hex==strlist_sha1:#将手机文件里的字符串与加密字符串进行对比

print '解锁密码为:',strlist

原理分析

首先科普一下,安卓手机是如何标记这9个点的。通过阅读安卓系统源码可知,每个点都有其编号,组成了一个3×3的矩阵,形如:

00 01 02

03 04 05

06 07 08

假如设定解锁图形为一个“L”形,如图:

那么这几个点的排列顺序是这样的:00 03 06 07 08。系统就记下来了这一串数字,然后将这一串数字(以十六进制的方式)进行SHA1加密,存储在了手机里的/data/system/gesture.key 文件中

WinHex等十六进制编辑程序打开gesture.key,会发现文件内是SHA1加密过的字符串:c8c0b24a15dc8bbfd411427973574695230458f0

当你下次解锁的时候,系统就对比你画的图案,看对应的数字串是不是0003060708对应的加密结果。如果是,就解锁;不是就继续保持锁定。那么,如果穷举所有的数字串排列,会有多少呢?联想到高中的阶乘,如果用4个点做解锁图形的话,就是9x8x7x6=3024种可能性,那5个点就是15120,6个点的话60480,7个点181440,8个点362880,9个点362880。总共是985824种可能性(但这么计算并不严密,因为同一条直线上的点只能和他们相邻的点相连)。

满打满算,也不到985824种可能性。乍一看很大,但在计算机面前,穷举出来这些东西用不了几秒钟。

当你下次解锁的时候,系统就对比你画的图案,看对应的数字串是不是0003060708对应的加密结果。如果是,就解锁;不是就继续保持锁定。那么,如果穷举所有的数字串排列,会有多少呢?联想到高中的阶乘,如果用4个点做解锁图形的话,就是9x8x7x6=3024种可能性,那5个点就是15120,6个点的话60480,7个点181440,8个点362880,9个点362880。总共是985824种可能性(但这么计算并不严密,因为同一条直线上的点只能和他们相邻的点相连)。

满打满算,也不到985824种可能性。乍一看很大,但在计算机面前,穷举出来这些东西用不了几秒钟。

查看全部

http://30daydo.com/article/194

目前成功的有2种方法:

方法1: 暴力,快速。 只需几秒钟的时间就可以了。 不过前提需要你的手机又root权限。

具体操作: ADB连接手机,然后运行“adb rm /data/system/gesture.key”删除掉gesture.key文件,此时图形锁就失效了,随意画一下就能解锁。

方法2: 速度慢,但是可以还原你的锁屏图案。 这个方法同样需要root

原理分析

首先科普一下,安卓手机是如何标记这9个点的。通过阅读安卓系统源码可知,每个点都有其编号,组成了一个3×3的矩阵,形如:

假如设定解锁图形为一个“L”形,如图:

那么这几个点的排列顺序是这样的:00 03 06 07 08。系统就记下来了这一串数字,然后将这一串数字(以十六进制的方式)进行SHA1加密,存储在了手机里的/data/system/gesture.key 文件中

WinHex等十六进制编辑程序打开gesture.key,会发现文件内是SHA1加密过的字符串:c8c0b24a15dc8bbfd411427973574695230458f0

当你下次解锁的时候,系统就对比你画的图案,看对应的数字串是不是0003060708对应的加密结果。如果是,就解锁;不是就继续保持锁定。那么,如果穷举所有的数字串排列,会有多少呢?联想到高中的阶乘,如果用4个点做解锁图形的话,就是9x8x7x6=3024种可能性,那5个点就是15120,6个点的话60480,7个点181440,8个点362880,9个点362880。总共是985824种可能性(但这么计算并不严密,因为同一条直线上的点只能和他们相邻的点相连)。

满打满算,也不到985824种可能性。乍一看很大,但在计算机面前,穷举出来这些东西用不了几秒钟。

当你下次解锁的时候,系统就对比你画的图案,看对应的数字串是不是0003060708对应的加密结果。如果是,就解锁;不是就继续保持锁定。那么,如果穷举所有的数字串排列,会有多少呢?联想到高中的阶乘,如果用4个点做解锁图形的话,就是9x8x7x6=3024种可能性,那5个点就是15120,6个点的话60480,7个点181440,8个点362880,9个点362880。总共是985824种可能性(但这么计算并不严密,因为同一条直线上的点只能和他们相邻的点相连)。

满打满算,也不到985824种可能性。乍一看很大,但在计算机面前,穷举出来这些东西用不了几秒钟。

目前成功的有2种方法:

方法1: 暴力,快速。 只需几秒钟的时间就可以了。 不过前提需要你的手机又root权限。

具体操作: ADB连接手机,然后运行“adb rm /data/system/gesture.key”删除掉gesture.key文件,此时图形锁就失效了,随意画一下就能解锁。

方法2: 速度慢,但是可以还原你的锁屏图案。 这个方法同样需要root

# -*- coding: cp936 -*-

import itertools

import hashlib

import time

import os

#调用cmd,ADB连接到手机,读取SHA1加密后的字符串

os.system("adb pull /data/system/gesture.key gesture.key")

time.sleep(5)

f=open('gesture.key','r')

pswd=f.readline()

f.close()

pswd_hex=pswd.encode('hex')

print '加密后的密码为:%s'%pswd_hex

#生成解锁序列,得到['00','01','02','03','04','05','06','07','08']

matrix=

for i in range(0,9):

str_temp = '0'+str(i)

matrix.append(str_temp)

#将00——08的字符进行排列,至少取4个数排列,最多全部进行排列

min_num=4

max_num=len(matrix)

for num in range(min_num,max_num+1):#从04 -> 08

iter1 = itertools.permutations(matrix,num)#从9个数字中挑出n个进行排列

list_m=

list_m.append(list(iter1))#将生成的排列全部存放到 list_m 列表中

for el in list_m[0]:#遍历这n个数字的全部排列

strlist=''.join(el)#将list转换成str。[00,03,06,07,08]-->0003060708

strlist_sha1 = hashlib.sha1(strlist.decode('hex')).hexdigest()#将字符串进行SHA1加密

if pswd_hex==strlist_sha1:#将手机文件里的字符串与加密字符串进行对比

print '解锁密码为:',strlist

原理分析

首先科普一下,安卓手机是如何标记这9个点的。通过阅读安卓系统源码可知,每个点都有其编号,组成了一个3×3的矩阵,形如:

00 01 02

03 04 05

06 07 08

假如设定解锁图形为一个“L”形,如图:

那么这几个点的排列顺序是这样的:00 03 06 07 08。系统就记下来了这一串数字,然后将这一串数字(以十六进制的方式)进行SHA1加密,存储在了手机里的/data/system/gesture.key 文件中

WinHex等十六进制编辑程序打开gesture.key,会发现文件内是SHA1加密过的字符串:c8c0b24a15dc8bbfd411427973574695230458f0

当你下次解锁的时候,系统就对比你画的图案,看对应的数字串是不是0003060708对应的加密结果。如果是,就解锁;不是就继续保持锁定。那么,如果穷举所有的数字串排列,会有多少呢?联想到高中的阶乘,如果用4个点做解锁图形的话,就是9x8x7x6=3024种可能性,那5个点就是15120,6个点的话60480,7个点181440,8个点362880,9个点362880。总共是985824种可能性(但这么计算并不严密,因为同一条直线上的点只能和他们相邻的点相连)。

满打满算,也不到985824种可能性。乍一看很大,但在计算机面前,穷举出来这些东西用不了几秒钟。

当你下次解锁的时候,系统就对比你画的图案,看对应的数字串是不是0003060708对应的加密结果。如果是,就解锁;不是就继续保持锁定。那么,如果穷举所有的数字串排列,会有多少呢?联想到高中的阶乘,如果用4个点做解锁图形的话,就是9x8x7x6=3024种可能性,那5个点就是15120,6个点的话60480,7个点181440,8个点362880,9个点362880。总共是985824种可能性(但这么计算并不严密,因为同一条直线上的点只能和他们相邻的点相连)。

满打满算,也不到985824种可能性。乍一看很大,但在计算机面前,穷举出来这些东西用不了几秒钟。

斐讯路由器强制推送广告

网络安全 • 李魔佛 发表了文章 • 2 个评论 • 6090 次浏览 • 2017-08-05 21:58

开始以为是个别网站弹窗,都是些今日头条的app之类的app应用推广。

后面方法,居然在我这个网站上都出现,于是上网一搜。 果然发现斐讯被扒的文章。

http://www.right.com.cn/forum/thread-227504-1-1.html

查看全部

后面方法,居然在我这个网站上都出现,于是上网一搜。 果然发现斐讯被扒的文章。

http://www.right.com.cn/forum/thread-227504-1-1.html

查看全部

开始以为是个别网站弹窗,都是些今日头条的app之类的app应用推广。

后面方法,居然在我这个网站上都出现,于是上网一搜。 果然发现斐讯被扒的文章。

http://www.right.com.cn/forum/thread-227504-1-1.html

后面方法,居然在我这个网站上都出现,于是上网一搜。 果然发现斐讯被扒的文章。

http://www.right.com.cn/forum/thread-227504-1-1.html

破解安卓锁屏图案

python • 李魔佛 发表了文章 • 0 个评论 • 12811 次浏览 • 2017-05-23 23:56

http://30daydo.com/article/194

目前成功的有2种方法:

方法1: 暴力,快速。 只需几秒钟的时间就可以了。 不过前提需要你的手机又root权限。

具体操作: ADB连接手机,然后运行“adb rm /data/system/gesture.key”删除掉gesture.key文件,此时图形锁就失效了,随意画一下就能解锁。

方法2: 速度慢,但是可以还原你的锁屏图案。 这个方法同样需要root

# -*- coding: cp936 -*-

import itertools

import hashlib

import time

import os

#调用cmd,ADB连接到手机,读取SHA1加密后的字符串

os.system("adb pull /data/system/gesture.key gesture.key")

time.sleep(5)

f=open('gesture.key','r')

pswd=f.readline()

f.close()

pswd_hex=pswd.encode('hex')

print '加密后的密码为:%s'%pswd_hex

#生成解锁序列,得到['00','01','02','03','04','05','06','07','08']

matrix=

for i in range(0,9):

str_temp = '0'+str(i)

matrix.append(str_temp)

#将00——08的字符进行排列,至少取4个数排列,最多全部进行排列

min_num=4

max_num=len(matrix)

for num in range(min_num,max_num+1):#从04 -> 08

iter1 = itertools.permutations(matrix,num)#从9个数字中挑出n个进行排列

list_m=

list_m.append(list(iter1))#将生成的排列全部存放到 list_m 列表中

for el in list_m[0]:#遍历这n个数字的全部排列

strlist=''.join(el)#将list转换成str。[00,03,06,07,08]-->0003060708

strlist_sha1 = hashlib.sha1(strlist.decode('hex')).hexdigest()#将字符串进行SHA1加密

if pswd_hex==strlist_sha1:#将手机文件里的字符串与加密字符串进行对比

print '解锁密码为:',strlist

原理分析

首先科普一下,安卓手机是如何标记这9个点的。通过阅读安卓系统源码可知,每个点都有其编号,组成了一个3×3的矩阵,形如:

00 01 02

03 04 05

06 07 08

假如设定解锁图形为一个“L”形,如图:

那么这几个点的排列顺序是这样的:00 03 06 07 08。系统就记下来了这一串数字,然后将这一串数字(以十六进制的方式)进行SHA1加密,存储在了手机里的/data/system/gesture.key 文件中

WinHex等十六进制编辑程序打开gesture.key,会发现文件内是SHA1加密过的字符串:c8c0b24a15dc8bbfd411427973574695230458f0

当你下次解锁的时候,系统就对比你画的图案,看对应的数字串是不是0003060708对应的加密结果。如果是,就解锁;不是就继续保持锁定。那么,如果穷举所有的数字串排列,会有多少呢?联想到高中的阶乘,如果用4个点做解锁图形的话,就是9x8x7x6=3024种可能性,那5个点就是15120,6个点的话60480,7个点181440,8个点362880,9个点362880。总共是985824种可能性(但这么计算并不严密,因为同一条直线上的点只能和他们相邻的点相连)。

满打满算,也不到985824种可能性。乍一看很大,但在计算机面前,穷举出来这些东西用不了几秒钟。

当你下次解锁的时候,系统就对比你画的图案,看对应的数字串是不是0003060708对应的加密结果。如果是,就解锁;不是就继续保持锁定。那么,如果穷举所有的数字串排列,会有多少呢?联想到高中的阶乘,如果用4个点做解锁图形的话,就是9x8x7x6=3024种可能性,那5个点就是15120,6个点的话60480,7个点181440,8个点362880,9个点362880。总共是985824种可能性(但这么计算并不严密,因为同一条直线上的点只能和他们相邻的点相连)。

满打满算,也不到985824种可能性。乍一看很大,但在计算机面前,穷举出来这些东西用不了几秒钟。

查看全部

目前成功的有2种方法:

方法1: 暴力,快速。 只需几秒钟的时间就可以了。 不过前提需要你的手机又root权限。

具体操作: ADB连接手机,然后运行“adb rm /data/system/gesture.key”删除掉gesture.key文件,此时图形锁就失效了,随意画一下就能解锁。

方法2: 速度慢,但是可以还原你的锁屏图案。 这个方法同样需要root

# -*- coding: cp936 -*-

import itertools

import hashlib

import time

import os

#调用cmd,ADB连接到手机,读取SHA1加密后的字符串

os.system("adb pull /data/system/gesture.key gesture.key")

time.sleep(5)

f=open('gesture.key','r')

pswd=f.readline()

f.close()

pswd_hex=pswd.encode('hex')

print '加密后的密码为:%s'%pswd_hex

#生成解锁序列,得到['00','01','02','03','04','05','06','07','08']

matrix=

for i in range(0,9):

str_temp = '0'+str(i)

matrix.append(str_temp)

#将00——08的字符进行排列,至少取4个数排列,最多全部进行排列

min_num=4

max_num=len(matrix)

for num in range(min_num,max_num+1):#从04 -> 08

iter1 = itertools.permutations(matrix,num)#从9个数字中挑出n个进行排列

list_m=

list_m.append(list(iter1))#将生成的排列全部存放到 list_m 列表中

for el in list_m[0]:#遍历这n个数字的全部排列

strlist=''.join(el)#将list转换成str。[00,03,06,07,08]-->0003060708

strlist_sha1 = hashlib.sha1(strlist.decode('hex')).hexdigest()#将字符串进行SHA1加密

if pswd_hex==strlist_sha1:#将手机文件里的字符串与加密字符串进行对比

print '解锁密码为:',strlist

原理分析

首先科普一下,安卓手机是如何标记这9个点的。通过阅读安卓系统源码可知,每个点都有其编号,组成了一个3×3的矩阵,形如:

00 01 02

03 04 05

06 07 08

假如设定解锁图形为一个“L”形,如图:

那么这几个点的排列顺序是这样的:00 03 06 07 08。系统就记下来了这一串数字,然后将这一串数字(以十六进制的方式)进行SHA1加密,存储在了手机里的/data/system/gesture.key 文件中

WinHex等十六进制编辑程序打开gesture.key,会发现文件内是SHA1加密过的字符串:c8c0b24a15dc8bbfd411427973574695230458f0

当你下次解锁的时候,系统就对比你画的图案,看对应的数字串是不是0003060708对应的加密结果。如果是,就解锁;不是就继续保持锁定。那么,如果穷举所有的数字串排列,会有多少呢?联想到高中的阶乘,如果用4个点做解锁图形的话,就是9x8x7x6=3024种可能性,那5个点就是15120,6个点的话60480,7个点181440,8个点362880,9个点362880。总共是985824种可能性(但这么计算并不严密,因为同一条直线上的点只能和他们相邻的点相连)。

满打满算,也不到985824种可能性。乍一看很大,但在计算机面前,穷举出来这些东西用不了几秒钟。

当你下次解锁的时候,系统就对比你画的图案,看对应的数字串是不是0003060708对应的加密结果。如果是,就解锁;不是就继续保持锁定。那么,如果穷举所有的数字串排列,会有多少呢?联想到高中的阶乘,如果用4个点做解锁图形的话,就是9x8x7x6=3024种可能性,那5个点就是15120,6个点的话60480,7个点181440,8个点362880,9个点362880。总共是985824种可能性(但这么计算并不严密,因为同一条直线上的点只能和他们相邻的点相连)。

满打满算,也不到985824种可能性。乍一看很大,但在计算机面前,穷举出来这些东西用不了几秒钟。

查看全部

http://30daydo.com/article/194

目前成功的有2种方法:

方法1: 暴力,快速。 只需几秒钟的时间就可以了。 不过前提需要你的手机又root权限。

具体操作: ADB连接手机,然后运行“adb rm /data/system/gesture.key”删除掉gesture.key文件,此时图形锁就失效了,随意画一下就能解锁。

方法2: 速度慢,但是可以还原你的锁屏图案。 这个方法同样需要root

原理分析

首先科普一下,安卓手机是如何标记这9个点的。通过阅读安卓系统源码可知,每个点都有其编号,组成了一个3×3的矩阵,形如:

假如设定解锁图形为一个“L”形,如图:

那么这几个点的排列顺序是这样的:00 03 06 07 08。系统就记下来了这一串数字,然后将这一串数字(以十六进制的方式)进行SHA1加密,存储在了手机里的/data/system/gesture.key 文件中

WinHex等十六进制编辑程序打开gesture.key,会发现文件内是SHA1加密过的字符串:c8c0b24a15dc8bbfd411427973574695230458f0

当你下次解锁的时候,系统就对比你画的图案,看对应的数字串是不是0003060708对应的加密结果。如果是,就解锁;不是就继续保持锁定。那么,如果穷举所有的数字串排列,会有多少呢?联想到高中的阶乘,如果用4个点做解锁图形的话,就是9x8x7x6=3024种可能性,那5个点就是15120,6个点的话60480,7个点181440,8个点362880,9个点362880。总共是985824种可能性(但这么计算并不严密,因为同一条直线上的点只能和他们相邻的点相连)。

满打满算,也不到985824种可能性。乍一看很大,但在计算机面前,穷举出来这些东西用不了几秒钟。

当你下次解锁的时候,系统就对比你画的图案,看对应的数字串是不是0003060708对应的加密结果。如果是,就解锁;不是就继续保持锁定。那么,如果穷举所有的数字串排列,会有多少呢?联想到高中的阶乘,如果用4个点做解锁图形的话,就是9x8x7x6=3024种可能性,那5个点就是15120,6个点的话60480,7个点181440,8个点362880,9个点362880。总共是985824种可能性(但这么计算并不严密,因为同一条直线上的点只能和他们相邻的点相连)。

满打满算,也不到985824种可能性。乍一看很大,但在计算机面前,穷举出来这些东西用不了几秒钟。

目前成功的有2种方法:

方法1: 暴力,快速。 只需几秒钟的时间就可以了。 不过前提需要你的手机又root权限。

具体操作: ADB连接手机,然后运行“adb rm /data/system/gesture.key”删除掉gesture.key文件,此时图形锁就失效了,随意画一下就能解锁。

方法2: 速度慢,但是可以还原你的锁屏图案。 这个方法同样需要root

# -*- coding: cp936 -*-

import itertools

import hashlib

import time

import os

#调用cmd,ADB连接到手机,读取SHA1加密后的字符串

os.system("adb pull /data/system/gesture.key gesture.key")

time.sleep(5)

f=open('gesture.key','r')

pswd=f.readline()

f.close()

pswd_hex=pswd.encode('hex')

print '加密后的密码为:%s'%pswd_hex

#生成解锁序列,得到['00','01','02','03','04','05','06','07','08']

matrix=

for i in range(0,9):

str_temp = '0'+str(i)

matrix.append(str_temp)

#将00——08的字符进行排列,至少取4个数排列,最多全部进行排列

min_num=4

max_num=len(matrix)

for num in range(min_num,max_num+1):#从04 -> 08

iter1 = itertools.permutations(matrix,num)#从9个数字中挑出n个进行排列

list_m=

list_m.append(list(iter1))#将生成的排列全部存放到 list_m 列表中

for el in list_m[0]:#遍历这n个数字的全部排列

strlist=''.join(el)#将list转换成str。[00,03,06,07,08]-->0003060708

strlist_sha1 = hashlib.sha1(strlist.decode('hex')).hexdigest()#将字符串进行SHA1加密

if pswd_hex==strlist_sha1:#将手机文件里的字符串与加密字符串进行对比

print '解锁密码为:',strlist

原理分析

首先科普一下,安卓手机是如何标记这9个点的。通过阅读安卓系统源码可知,每个点都有其编号,组成了一个3×3的矩阵,形如:

00 01 02

03 04 05

06 07 08

假如设定解锁图形为一个“L”形,如图:

那么这几个点的排列顺序是这样的:00 03 06 07 08。系统就记下来了这一串数字,然后将这一串数字(以十六进制的方式)进行SHA1加密,存储在了手机里的/data/system/gesture.key 文件中

WinHex等十六进制编辑程序打开gesture.key,会发现文件内是SHA1加密过的字符串:c8c0b24a15dc8bbfd411427973574695230458f0

当你下次解锁的时候,系统就对比你画的图案,看对应的数字串是不是0003060708对应的加密结果。如果是,就解锁;不是就继续保持锁定。那么,如果穷举所有的数字串排列,会有多少呢?联想到高中的阶乘,如果用4个点做解锁图形的话,就是9x8x7x6=3024种可能性,那5个点就是15120,6个点的话60480,7个点181440,8个点362880,9个点362880。总共是985824种可能性(但这么计算并不严密,因为同一条直线上的点只能和他们相邻的点相连)。

满打满算,也不到985824种可能性。乍一看很大,但在计算机面前,穷举出来这些东西用不了几秒钟。

当你下次解锁的时候,系统就对比你画的图案,看对应的数字串是不是0003060708对应的加密结果。如果是,就解锁;不是就继续保持锁定。那么,如果穷举所有的数字串排列,会有多少呢?联想到高中的阶乘,如果用4个点做解锁图形的话,就是9x8x7x6=3024种可能性,那5个点就是15120,6个点的话60480,7个点181440,8个点362880,9个点362880。总共是985824种可能性(但这么计算并不严密,因为同一条直线上的点只能和他们相邻的点相连)。

满打满算,也不到985824种可能性。乍一看很大,但在计算机面前,穷举出来这些东西用不了几秒钟。